Zu der Überwachungs-App kursieren zur Zeit eine Menge Gerüchte. Ich kann zwar auch nur sozusagen einen Screenshot liefern, versuche aber mal, ein wenig Technik einzubringen.

So ein Mobilphone verfügt über eine ganze Reihe von Kommunikationsmöglichkeiten: über das Mobilfunknetz, über ein WLAN, über Bluetooth und über NFC. Zusätzlich kann über GPS auch der Standort festgestellt werden. Interessant für die Überwachungs-App ist die Bluetooth-Schnittstelle, da sie den Bereich bis etwa 10 m abdeckt (NFC ca. 10 cm). Das sind natürlich nur die normalen Reichweiten; militärische und auf Spionage getrimmte Geräte können auch größere Entfernungen überbrücken.

Ist Bluetooth aktiviert, senden die Geräte periodisch ihre MAC-Adresse aus, an der sie eindeutig identifiziert werden können. Erkennen sie andere Geräte in Reichweite, werden diese zum Verbinden angeboten. Die Verbindung muss vom Nutzer authorisiert werden. Was dann passiert, ist Sache der App, die die Schnittstelle nutzt. Die Sicherheitsmaßnahmen auf der unteren Ebene sind minimal, so dass die Sicherheit einer Bluetooth-Verbindung von den Sicherungsmaßnahmen der nutzenden App abhängen. Schlechte Apps = Eindringmöglichkeiten für Angreifer in geeigneter Entfernung.

In dieser Funktionalität fehlt allerdings die Entfernungserkennung, die ja gerade für die Covid-App gewünscht wird. Die Hersteller sind daher zunächst einmal gezwungen, die Programmierung so zu ändern, dass neben den Verbindungsdaten auch die Entfernungsdaten zugänglich werden. Das ist im wesentlichen die Covid19-API, die derzeit mit Updates auf die Mobiltelefone aufgespielt wird. Wichtig ist hierbei: das ist eine API, also ein Application Interface und keine App, also keine Application selbst.

Zusätzlich sind ein paar Modifikationen durchgeführt worden, um die Identifizierung einer Person zu erschweren: die API erzeugt wechselnde Identifikationsnummern anstelle der festen MAC-Adresse und benutzt eine andere Bluetooth-Variante mit geringerem Energieverbrauch. Da die App-Programmierer die API kennen müssen und Google/Apple nicht wie Bill Gates‘ Firma Kleinweich (Windoofs) auf Geheimhaltung setzt, ist natürlich alles ordentlich dokumentiert (hoffe ich zumindest: https://www.google.com/covid19/exposurenotifications/).

Auf diese Schnittstelle muss nun die eigentliche App, die noch in der Mache zu sein scheint, zugreifen. Deren Aufgabe besteht nun darin, die wechselnden IDs des eigenen Gerätes und der in der Nähe befindlichen auszulesen und an einen zentralen Server zu übertragen, wo alles unter einer weiteren festen IP gespeichert ist. Werden nun zusätzliche Informationen wie „ich habe Corona-Schnupfen“ übertragen, können die Kontaktpersonen informiert werden. Bis dahin alles anonym. So weit die Theorie.

Der derzeitige Deaktivierungs-Hype, der durch die Blogs rauscht, betrifft daher zunächst nur die Covid19-API. Die kann man aber nicht löschen, weil sie ein Betriebssystembestandteil sind (weshalb das auch Samsung, Huawei, Apple usw. aufspielen und nicht Google selbst oder irgendein App-Programmierer). Man kann nur der nachgeschalteten App das Leben nur schwerer machen, indem man beispielsweise die gespeicherten Daten im API-Umfeld löscht.

Bluetooth muss auf dem Smartphone aktiviert sein, damit die API funktioniert – so zumindest die Hersteller. Darauf muss man sich zunächst einmal verlassen. Dass das nicht immer so ist, beweisen die Silent-SMS-Funktionen, die eine Ortung selbst von ausgeschalteten Geräten erlauben. Allerdings stecken die im Gegensatz zu den hier betroffenen Funktionen nicht in öffentlichen Codeteilen. Wer also ein Tracking verhindern möchte, sollte zunächst einmal Bluetooth ausschalten, wenn er es nicht benötigt. Ob dennoch etwas aufgezeichnet wird, lässt sich vermutlich durch eine Speicheranalyse feststellen. Das würde vermutlich relativ schnell auffallen und für böse Publicity sorgen.

Kritischer wird dann die App werden. Die könnte neben den Zufalls-IDs auch die MAC, den Standort und weitere Daten auslesen und an den Server melden, was dann den zentralen Server tatsächlich in die Lage versetzen würde, zu analysieren, wer mit wem und wo wie lange geredet hat. Das Einschalten des Mikrofons und der Kamera wären dann der nächste Schritt in der totalen Überwachung. Das soll natürlich nicht passieren, weshalb Apps über die App-Stores von Apple und Google installiert werden und diese beiden Unternehmen vorher kontrollieren, ob sich die App-Anbieter an bestimmte Konventionen halten. Auch hier kann man natürlich befürchten, dass die Kontrolleure bei bestimmten App-Anbietern die Augen etwas zudrücken oder die letzteren Wege finden, die Sicherheitskontrollen zu umgehen.

Entscheidend für Misstrauen ist für mich, dass der Staat seine dreckigen Finger im Getriebe hat. Firmen wollen mir etwas verkaufen und das können sie in der Regel nur, wenn sie mit offenen Karten spielen. Staaten wollen mich verkaufen und das erreichen sie, indem sie betrügen. In beiden Fällen kann man das Risiko mit etwas Sorgfalt halbwegs einschätzen: bei Unternehmen das Risiko, dass sie mir etwas anderes verkaufen als sie vorgeben, beim Staat das Risiko, dass er ausnahmsweise einmal nicht betrügt.

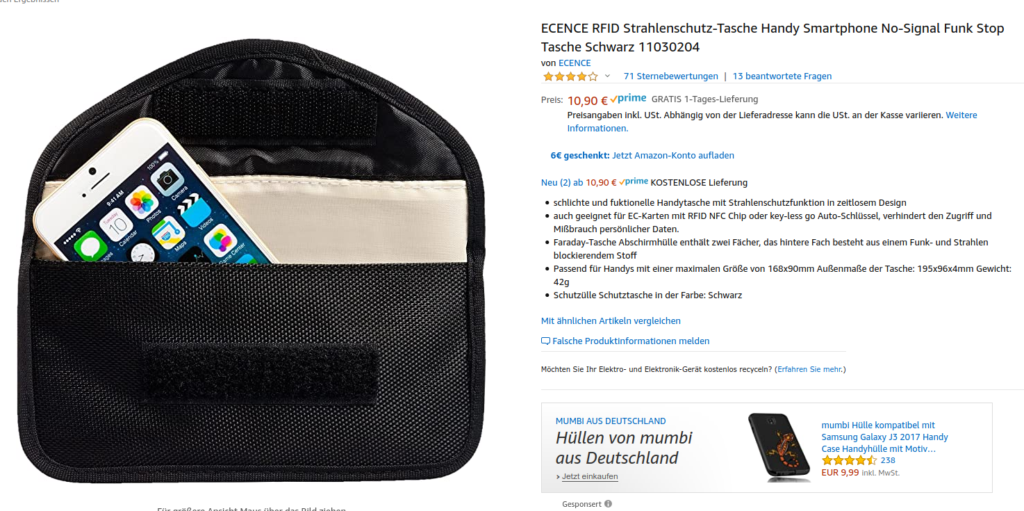

Als letzte Absicherung vor der App, wenn man das Handy nicht zu Hause lassen will, sei daher ein Blocker empfohlen:

In ein Stück Alu-Folie einhüllen hilft natürlich auch. Einfach ein Stück Folie vom Aluhut nehmen.