Doch, es war alles falsch!

Es ist schon erstaunlich. Gerade einmal zwei Jahre ist es her, dass der Versuch, ausgerechnet in Deutschland einen staatlichen Injektionszwang einzuführen, gescheitert ist. Und schon reden plötzlich all jene, die damals nicht laut genug für die Einführung eines solch massiven Eingriffs in das Grundrecht auf körperliche Unversehrtheit, der faktisch die Abschaffung dieses Grundrechts bedeutet hätte, trommeln konnten, von Aufarbeitung der „Corona-Zeit”. – meint Andreas Zimmermann.

Doch, es war alles falsch! weiterlesenDeutsche Besonderheiten

Auch die lautesten Schreihälse „gegen Rechts“ bestehen an Kreuzungen auf ihrer Vorfahrt, wenn sie von Rechts kommen.

Noch verlogener geht’s nicht!

Deutsche Besonderheiten

Nach einem Upgrade von Windows 95 auf Windows 10 hat sich die Feuerkapazität deutscher Geschütze auf 3 Salven/Tag verringert, da nach jedem Schuss die Meldung „Updates werden installiert. Bitte schießen Sie die Granate nicht ab!“ erscheint.

Israel ./. Iran

Beide Nationen sind ja bekannt für große Rhetorik. So auch jetzt wieder nach den gegenseitigen militärischen Aktionen. Abseits von jeder Parteiergreifung sei auf ein paar Fakten hingewiesen:

Israel ./. Iran weiterlesenDeutsche Besonderheiten

Bauanträge bleiben in den Ämtern i.d.R. unbearbeitet, wenn die Baupläne nicht nach DIN 824 Form A gefaltet sind.

Deutschland endlich meinungsfrei!!

Ich weiß nicht, was der Mainstream über den (geplante) Palästina-Kongress berichtet hat, schaue aber lieber nicht nach. Mir ist schon schlecht genug. Vermutlich wird die Polizei gelobt, die im festen Bewusstsein, wieder einmal Wehrlose vor sich zu haben, alles auseinander geprügelt hat.

Deutschland endlich meinungsfrei!! weiterlesenDeutsche Besonderheiten

Nach der irrtümlichen Beerdigung einer Reihe von Grünen hat man sich entschlossen, den Hirntod als Kriterium für den Eintritt des Todes zu streichen.

Björn Höcke

ist ja gesichert rechtsextrem, wobei inzwischen heraus gekommen ist, dass der Verfassungsschmutz keinen blassen Schimmer davon hat, was eigentlich als „extrem“ zu bezeichnen ist. Zur Zeit laufen 3 Strafanzeigen oder so gegen Herrn Höcke wegen Verwendung von NS-Sprech. Die Details drum herum sind allerdings amüsant:

Björn Höcke weiterlesenDeutsche Besonderheiten

Was in Deutschland am wenigsten funktioniert, sind ausgerechnet die überreichlich vorhandenen Funktionäre.

Deutsche Besonderheiten

„Als FC Bundestag haben wir in unserer heutigen Mitgliederversammlung beschlossen keine Mitglieder der AfD mehr aufzunehmen. Wir akzeptieren keine Diskriminierung, unsere Werte sind Weltoffenheit, Toleranz & das Bekenntnis zur Demokratie.“ (Bruno Hönel, MdB, Die Grünen)

Weg mit dem Dreck!

Deutschland wird unverhohlen auf Kriegskurs gebracht. Wenn man sich die ARD anschaut, fehlt nur noch ein Format wie DSDSRT ¹⁾ (die Zentrale Der Finsternis war ja schon mit sprechenden Marschflugkörpern bei den Vorschulkindern aktiv ²⁾ ).

Weg mit dem Dreck! weiterlesenDeutsche Besonderheiten

Ein großer Teil der jüngeren Bevölkerung des Landes gehört zur „Letzten Degeneration“

Kriegsgeschrei

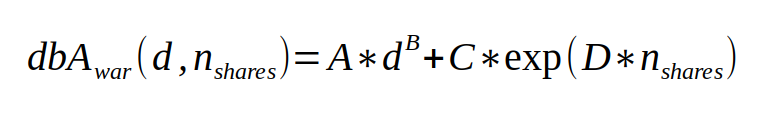

Allenthalben ist in D und nicht nur da Kriegsgeschrei vernehmbar. Die Ukraine müsse weiter kämpfen usw. In einer Studie konnte nun herausgefunden werden, von welchen Faktoren die Lautstärke Kriegsgeschreis (in dbA gemessen) genau abhängt:

Deutsche Besonderheiten

Die Aufgabe des Staates besteht in der Beraubung, Bedrohung, Nötigung und Versklavung der Bürger.

Robert Habeck

Ich hoffe, die Überschrift ist nicht schon beleidigend genug für einen Strafbefehl. Immerhin habe ich Robert Habeck als Robert Habeck bezeichnet und das könnte durchaus schon als Beleidigung in McCarthy-Deutschland angesehen werden.

Robert Habeck weiterlesenDeutsche Besonderheiten

Alle Menschen sind vor dem Gesetz gleich (Art. 3 GG). In D gelten jedoch längst nicht alle hier Lebenden als vollwertige Menschen.

Operation „Feige Sau“

Deutschland steht bereits am Abhang eines Abgrunds und macht gerade einen weiteren Schritt nach vorne. Doch dieser hoffnungsfrohen Entwicklung droht Ungemach: die Nazi kommen und könnten in zwei Bundesländern demnächst ein Wörtchen mitzureden haben.

Operation „Feige Sau“ weiterlesenDeutsche Besonderheiten

Man kann viele Frauen ohne Weiteres fragen, ob sie ein Abbild ihrer Vulva haben und man es sich ansehen kann. Ihr zu sagen, dass man sie nett findet, ist allerdings sexuelle Belästigung.